Vulnerabilidad en Microsoft Exchange filtra miles de credenciales de dominio.

Especialistas en ciberseguridad reportan la detección de un error de diseño en una importante función del servidor email de Microsoft Exchange que podría ser abusado por actores de amenazas con el fin de recolectar dominios Windows y credenciales de aplicaciones de millones de usuarios.

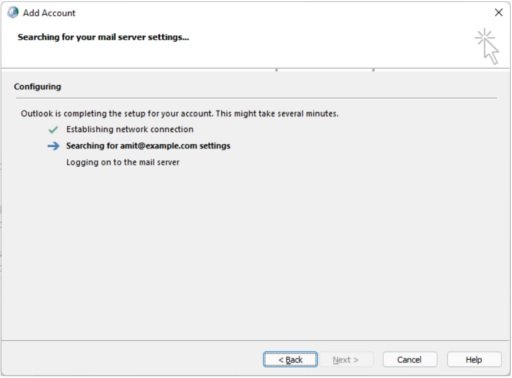

Amit Serper, especialista encargado del hallazgo, menciona que el error reside en el protocolo Microsoft Autodiscover, una característica de los servidores email en Exchange que permite a los clientes email detectar automáticamente un servidor, proporcionar credenciales y recibir las configuraciones correspondientes.

Amit Serper, especialista encargado del hallazgo, menciona que el error reside en el protocolo Microsoft Autodiscover, una característica de los servidores email en Exchange que permite a los clientes email detectar automáticamente un servidor, proporcionar credenciales y recibir las configuraciones correspondientes.

Este protocolo es un elemento fundamental para los servidores email de Exchange, pues permite a los administradores asegurarse de que los clientes usen configuraciones como SMTP, IMAP, LDAP y WebDAV, entre otras. Acceder a estas configuraciones automáticas permitiría a los clientes email hacer ping a un conjunto de URLs predeterminadas, todas derivadas del dominio email del usuario:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- http://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- http://example.com/autodiscover/autodiscover.xml

El experto menciona que este mecanismo de detección automática utilizaba un procedimiento back-off en caso de no encontrar el endpoint del servidor Exchange en un primer intento: “Este mecanismo es el culpable de esta filtración porque siempre intenta resolver la parte de detección automática del dominio y siempre intentará fallar, por decirlo de algún modo”, menciona Serper.

El resultado del próximo intento de crear una URL de detección automática sería: http://autodiscover.com/autodiscover/autodiscover.xml, lo que significa que el propietario de autodiscover.com recibirá todas las solicitudes que no puedan llegar al dominio original.

Para su investigación, el experto registró una serie de dominios de nivel superior basados en la detección automática que todavía estaban disponibles en línea, incluyendo:

- Autodiscover.com.br (Brasil)

- Autodiscover.com.cn (China)

- Autodiscover.com.co (Columbia)

- Autodiscover.es (España)

- Autodiscover.fr (Francia)

- Autodiscover.in (India)

- Autodiscover.it (Italia)

- Autodiscover.sg (Singapur)

- Autodiscover.uk (Reino Unido)

- Autodiscover.xyz

- Autodiscover.online

Empleando honeypots para medir la escala del problema, Serper descubrió que los servidores vulnerables recibieron cientos de solicitudes, involucrando miles de credenciales de usuarios tratando de configurar sus clientes email.

El investigador encontró credenciales asociadas a toda clase de organizaciones, incluyendo fabricantes de alimentos, instituciones financieras, infraestructura crítica y otras organizaciones públicas. Microsoft reconoció el reporte y afirmó que se están tomando las medidas necesarias para detectar las causas exactas de la falla antes de que se conozcan incidentes de explotación maliciosa.